Spectre 及 Meltdown 兩項處理器保安漏洞愈鬧愈大,可能不止 Intel,就連 ARM 架構處理器亦有機會「中招」。Google 宣佈旗下產品將有更新,至於獲用家廣泛使用的《Chrome》瀏覽器,現階段叫大家啟用一項特殊指令「Strict Site Isolation」,令各個分頁 (Tab) 所佔的記憶體,全部分開獨立運作以避免「交叉感染」,讓駭客藉着 JavaScript 安全漏洞而取得用戶資料。

過去 10 年內的 Intel 處理器牽涉 Spectre 及 Meltdown 兩項重大安全漏洞,並以 Spectre 最難修復,因需要作業系統原程進行重寫。至於 Meltdown 有機會從軟體層面修復,但修復後處理器效能將下跌 5% 至 30%。而 Intel 指上述兩項安全漏洞並非她們獨有,反駁就連 ARM 架構處理器亦潛在一樣問題,令所有用家人心惶惶。

【相關新聞】Intel 處理器潛在安全漏洞!修正後效能跌多達 3 成

【相關新聞】Google:Intel、AMD、ARM 都有安全漏洞

【相關新聞】預知 CPU 安全漏洞風波將爆發?Intel CEO 早在 12 月前放售公司股份

Nexus 5X‧6P 周六有更新

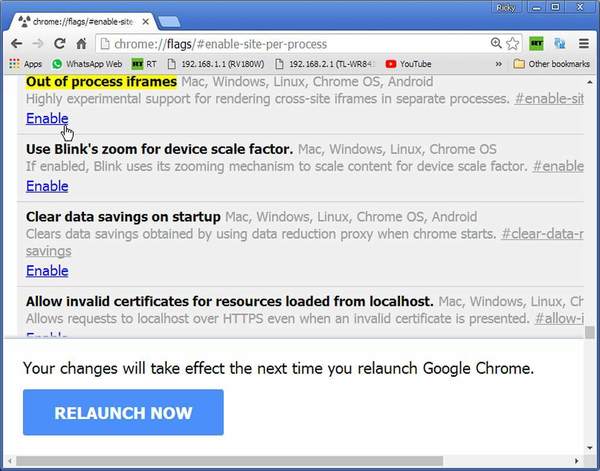

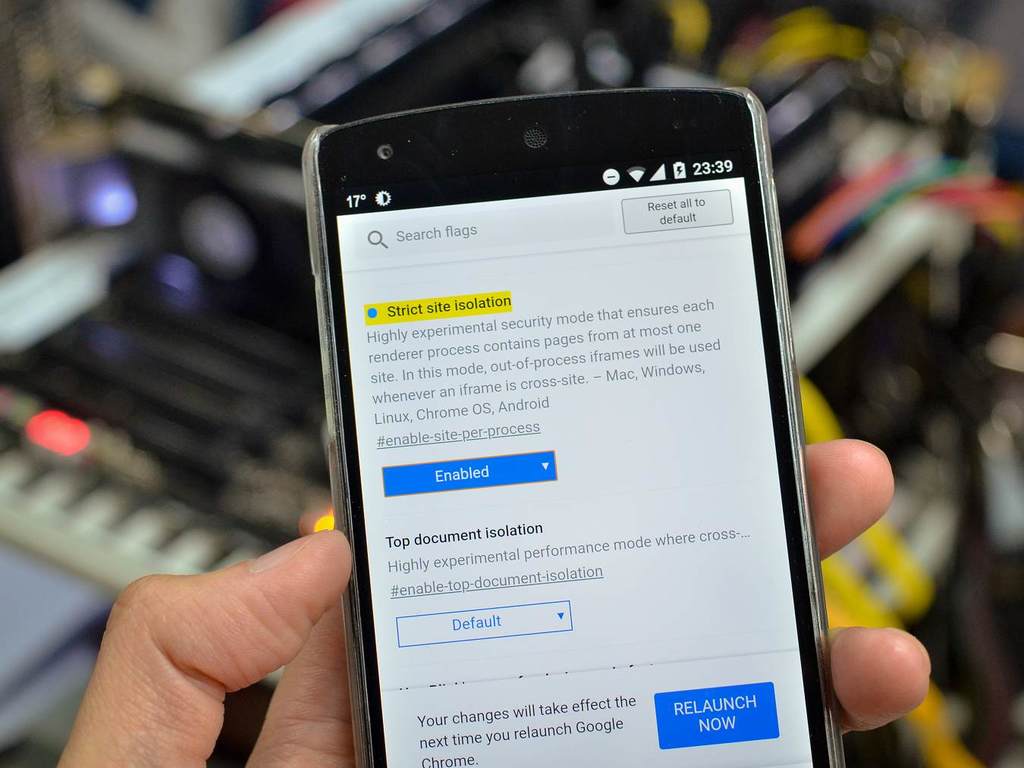

Google 日前公布更新詳情,指最快於香港時間 1 月 6 日,為 Nexus 5X 及 Nexus 6P「親生仔」手機提供 OTA 安全更新。至於跨平台的《Chrome》瀏覽器,無論是 x86 PC 或 Android 平台版本,香港時間 1 月 24 日將推出重要更新。但在此之前還有接近 3 星期,故建議大家在《Chrome》網址列輸入特殊指令:

「chrome://flags/#enable-site-per-process」

選項名稱方面,Android 版《Chrome》稱為「Strict Site Isolation」,PC 版《Chrome》則稱為「Out of process iframes」,兩者其實相同,並應立即調至「Enable」(啟用) ,然後重新執行《Chrome》。Google 解釋,近代《Chrome》版本為節省記憶體用量,全部分頁共享同一組記憶體資料,讓駭客有機可乘。但啟用上述指令後,各分頁將獨立存取各自記憶體,避免《Chrome》「中門大開」給駭客偷取資料。

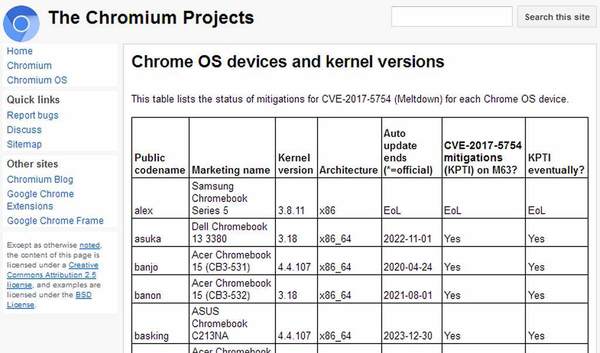

至於 Chromebook 筆電,Google 指近代產品相信不受 Spectre 或 Meltdown 影響,然而由第三方廠商生產的 Chromebook 產品太多,較舊型號將不獲保安更新。用家可瀏覽以下官方網頁,若列表中「CVE-2017-5754 mitigations (KPTI) on M63?」列出「Yes」,代表該產品將獲更新。

【Mitigations for CVE-2017-5754 (Meltdown) for each Chrome OS device

Source:ezone.hk、CNET、Google (1)、Google (2)